|

4.5.fvs318v3配置

1.实验目的

随着netgear的快速发展,越来越多的用户将性能价格比较好的netgear的产品作为以后网络扩展的重点选择之一,但是需要考虑到与原来环境中的网络产品是否具备兼容性的问题,本文就netgear的vpn网络产品与第三方的网络产品的对接的配置方面进行详细描述。netgear的vpn网络产品与众多厂家兼容,其中包括cisco、netscreen、fortigate、sonicwall等著名厂商的vpn网络产品,本文就以cisco的pix 515作为例子进行阐述。

本问适用于netgear的产品包括:

fvs114/fwg114p/fvs318v3/fvs124g/fvs328/fvl328/fvs338/fvx538

与netscreen、fortigate、sonicwall配置可以参考:

2.实验环境:

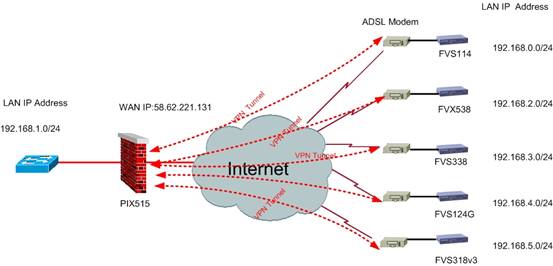

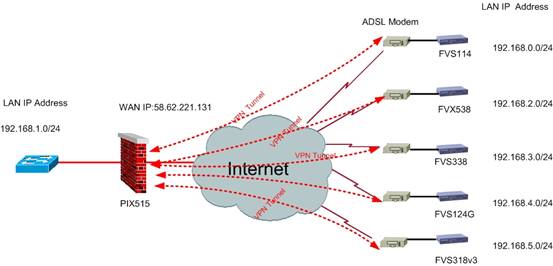

2.1.vpn网络拓扑结构图:

此实验中,我们以cisco pix 515作为vpn的中心设备,各分之机构分别采用netgear的fvs318v3,fvs124g,fvs338,fvx538,fvs114;

2.2.中心vpn设备pix515基本端口信息:

pix 515 lan口 ip地址:192.168.1.1/255.255.255.0

pix 515 wan 口ip地址:58.62.221.131/255.255.255.248,网关:58.62.221.129

2.3.各分之netgear vpn设备端口信息:

产品型号

内网

外网

fvs114

lan ip:192.168.0.1/255.255.255.0

wan ip:adsl动态获取公网ip

fvx538

lan ip:192.168.2.1/255.255.255.0

wan ip:adsl动态获取公网ip

fvs338

lan ip:192.168.3.1/255.255.255.0

wan ip:adsl动态获取公网ip

fvs124g

lan ip:192.168.4.1/255.255.255.0

wan ip:adsl动态获取公网ip

fvs318v3

lan ip:192.168.5.1/255.255.255.0

wan ip:adsl动态获取公网ip

3.中心vpn设备cisco pix515 配置

3.1.配置pix 515的基本信息

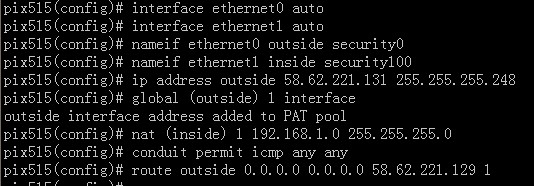

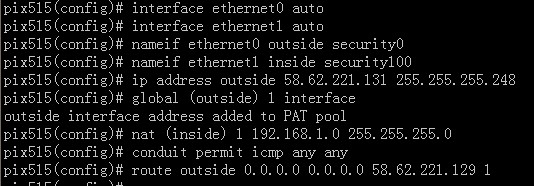

pix515的configure模式下,输入setup即开始配置pix515的基本信息,如inside ip地址、host name、domain name等信息,如下图所示:

留意上红圈的内容,在netgear 的vpn配置中需要用到。

3.2.配置pix 515的nat并实现访问internet

1).在pix 515系统默认情况下ethernet0是属外部网卡outside, ethernet1是属内部网卡inside, inside在初始化配置成功的情况下已经被激活生效了,但是outside必须命令配置激活:

pix515e(config)#interface ethernet0 auto

pix515e(config)#interface ethernet1 auto

2)采用命令nameif定义outside和inside安全级别:

pix515e(config)#nameif ethernet0 outside security0

pix515e(config)#nameif ethernet0 inside security100

security0是外部端口outside的安全级别

security100是内部端口inside的安全级别

3)配置外网口ip地址:

pix515e(config)#ip address outside 58.62.221.131 255.255.255.248

4)实现nat地址转换:

pix515e(config)#global (outside) 1 interface

pix515e(config)#nat (inside) 1 192.168.1.0 255.255.255.0

5)允许ping命令的操作:

pix515e(config)#conduit permit icmp any any

6)添加缺省静由

pix515e(config)#route outside 0.0.0.0 0.0.0.0 58.62.221.129

如下图所示:

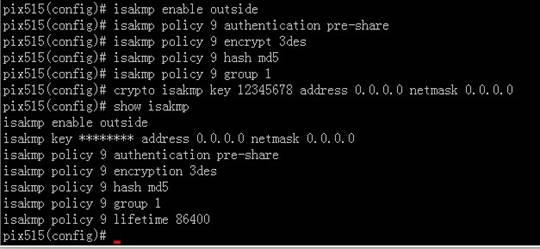

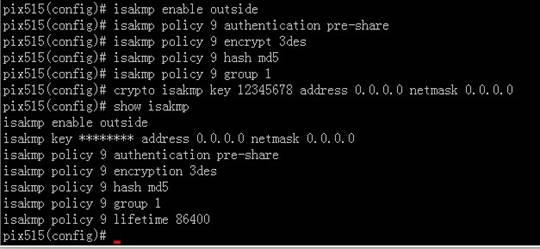

3.3.配置isakmp policy(配置ike的policy)

1) 在外部接口上启用isakmp策略。

pix515e(config)#isakmp enable outside

2) 定义编号为9的isakmp策略,认证方式使用预共享密钥:pre-share key

pix515e(config)#isakmp policy 9 authentication pre-share

3) 针对分支机构的动态公有ip,配置isakmp预共享密钥,如12345678,0.0.0.0表示适合于所有的公有ip地址。(注:如果对方是静态的ip则直接替换即可,但是则不需要用到下列说明的动态map了,而是要使用静态map)

pix515e(config)#isakmp key 12345678 address 0.0.0.0 netmask 0.0.0.0

4) 对于编号为9的isakmp策略的加密算法使用3des (注:可更改,与分支对应即可)

pix515e(config)#isakmp policy 9 encryption 3des

5) 对于编号为9的isakmp策略的hash完整性算法使用md5 (注:可更改,与分支对应即可)

pix515e(config)#isakmp policy 9 hash md5

6) 对于编号为9的isakmp策略,密钥交换组dh(diffie-hellman)长度为group 1

(注:group1提供768 位的密钥生成资料,可更改,与分支对应即可;该协议会决定ipsec 节点为ipsec 连接的第二阶段建立彼此使用的临时会话钥匙的方法)

pix515e(config)#isakmp policy 9 group 1

如下图所示:

3.4.配置加密ipsec transforms-set集合和access list列表

1) 定义加密ipsec的名字为netgear的transform-set集合,采用3des加密算法和sha完整性算法

pix515e(config)#crypto ipsec transform-set netgear esp-3des esp-sha-hmac

2) 定义中心lan与各分支lan之间的访问列表(编号为90)

access-list 90 permit ip 192.168.1.0 255.255.255.0 192.168.0.0 255.255.255.0

access-list 90 permit ip 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0

access-list 90 permit ip 192.168.1.0 255.255.255.0 192.168.3.0 255.255.255.0

access-list 90 permit ip 192.168.1.0 255.255.255.0 192.168.4.0 255.255.255.0

access-list 90 permit ip 192.168.1.0 255.255.255.0 192.168.5.0 255.255.255.0

(责任编辑:admin) |