|

联系我们 联系我时,请告知来自赛富通网络营销! 您可能感兴趣的信息

吉林电脑监控软件,多款常用防火墙存在黑客漏洞 2012年04月07日

近来测验了6个网络防火墙以估价平安缺点。除非一个防火墙之外,其他的防火墙都有简便受到“tcp split handshake attack”(tcp分手握手袭击)袭击的平安破绽。这个平安破绽可以让袭击者长途哄骗防火墙认为防火墙后边的一个ip衔接是相信任的。

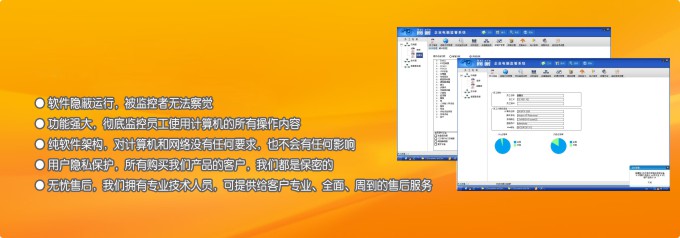

网眼监控软件—上网监控,视频监控,谈天监控,屏幕监控,邮件监控,文件复制拷贝监控,插入u盘监控,网址过滤,端口封堵等等,即可监督,也可克制。

网眼监控软件功效列表 官方网站:

长处: nss labs总裁里克·莫伊(rick moy)称,假使防火墙觉得你在内部,它对你采纳的平安政策即使一个内部的平安政策。你能够扫描检查机器在什么地方。然后,一个袭击者可以在网络中四处跑,因为防火墙讹谬地觉得这个ip地址是来自防火墙后边的相信任的ip地址。 nss labs本礼拜披露了有关这些商讨效果的论文《2011年网络防火墙对照测验效果》。nss labs是一个有名的产品测验机构,估价普遍的平设置施,有时候是举行厂商帮助的对照测验,有时候是举行自己既定的彻底自立的测验。本礼拜披露的《2011年网络防火墙对照测验效果》是属于后一种近似,测验成本彻底是由nss labs自己负担的。

nss labs自立测验的6个防火墙包含:check point power-1 11065、思科asa 5585-40、fortinet fortigate 3950、瞻博网络srx 5800、palo alto networks pa-4020和sonicwall nsa e8500。 莫伊指出,厂商普通不情愿加入nss labs举行的一系列测验。实情上,这次测验的防火墙有一半是由金融公司等最后用户直接供给的。这些用户声援这种测验,因为他们要找到自己的防火墙中约摸存留的平安破绽。 nss labs报告称,在测验的6个产品中,有5个产品许可外表袭击者绕过防火墙并且成为一个内部的相信任的机器。nss labs测验的唯独不曾这种平安破绽的是check point的防火墙。

莫伊称,这次测验中应用的应用平安破绽的代码是已知的“tcp分手握手”袭击代码。这种袭击是在tcp握手历程设立一个衔接的时候启用防火墙和任何衔接的那一刻开端的。莫伊称,这个袭击代码曝光已有粗略一年光阴。这种袭击很简便让袭击者成为那个网络的一局部。这种袭击的潜伏伤害是由于这种袭击产生在握手阶段,这些袭击不会被当作袭击记载和报警。 这篇报告称,不曾经过“tcp分手握手”平安测验的厂商正处在修复这些破绽的不同阶段。 思科据说现在正在与nss labs配合处理这个问题并且将在建立效果尔后马上供给一些提议。 这篇报告称,fortinet现在不曾向用户供给捍卫“tcp分手握手”袭击的掩护办法。然而,nss labs称,fortinet曾经通告它说,今年5月公布的产品中将包含这个掩护办法。 这篇报告称,在默许景况下,瞻博网络不能启动针对“tcp分手握手袭击”的掩护办法。然而,nss labs提议瞻博网络用户检验自己的防火墙搭配,并且依照这个报告中阐明的指南操纵。nss labs告诫称,掩护办法约摸会对功能产品负面波及,或许中止不能准确应用tcp协定的使用过程。

据nss labs称,palo alto曾经表示他们将在今后公布的产品中公布有针对性的正式补丁。该公司弥补说,掩护办法约摸会对功能产品负面波及,或许中止不能准确应用tcp协定的使用过程。 在默许形势下,sonicwall不能启动针对tcp分手握手袭击的掩护办法。nss labs告知用户在最早的时候检验自己的防火墙搭配。 nss labs平安估价中的其它商讨效果包含所有6个不同的防火墙在详尽条件下的功能吞吐量速度与这些厂商公然宣扬的线速速度的对照。 nss labs指出,厂商数据表中号称的功能根本上都是浮夸的。 另外,这篇报告称,在测验的6个产品中,有3个产品在某品种型的固定性测验中解体了。这是一种棘手的景况,因为袭击者可以应用这种景况,分外是这些不固定景况是由软件破绽引发的时候。check point power-1、思科asa firewall 5585-40和palo alto pa-4020这三个防火墙经过了这项测验。fortinet 3950b和sonicwall nsa e8500不曾经过这项测验。这项测验的名目是协定笼统与变异测验。 (责任编辑:admin) |