powered by donforbbs

时间:2012-06-19 18:16来源:港湾互联网络 作者:港湾网络编辑 点击:

次

[公告]sonicwall ssl-vpn解决方案

|

罗小姐

用户等级:平民

社区职位:会员

用户积分:97

社区金币:115

总发贴数:

注册时间:2011-8-11 10:30:58

在线状态:

(离线)

登录次数:6

楼主

第一章 需求分析

1.1业务背景

xxxx股份有限公司是一家电力生产、经营和投资,电力生产技术咨询,水电工程检修维护的一流电力公司,目前公司业务流程已经采用电子信息化办公,公司局域网已经采用了相关的行业应用软件并且已经部署了防火墙等安全设备,但是目前公司需要开放移动办公业务,同时还需要兼顾到移动办公的安全性,在兼顾成本回报率的前提下,优先考虑采用vpn安全远程连接的方式实现移动办公。

1.2需求分析

作为远程安全连接方式的移动办公,vpn技术是首选的经济方案,一方面可以节约企业成本,另一方面也可以提高应用的安全性,目前业界流行的两大vpn技术包含ips-ec vpn以及ssl-vpn,这两中vpn即使在应用上各有千秋,具体体现在:

ipsecvpn和sslvpn是两种不同的vpn架构,ipsecvpn是工作在网络层的,提供所有在网络层上的数据保护和透明的安全通信,而ssl vpn是工作在应用层(基于http协议)和tcp层之间的,从整体的安全等级来看,两者都能够提供安全的远程接入。但是,ipsec vpn技术是被设计用于连接和保护在信任网络中的数据流,因此更适合为不同的网络提供通信安全保障,而ssl vpn因为以下的技术特点则更适合应用于远程分散移动用户的安全接入。

(1)客户端支撑维护简单

对于大多数执行基于ssl协议的远程访问是不需要在远程客户端设备上安装软件,只需通过标准的web浏览器连接因特网,即可以通过网页访问到企业内部的网络资源。而ipsecvpn需要在远程终端用户一方安装特定软件以建立安全隧道。

(2)提供增强的远程安全接入功能

ipsecvpn通过在两站点间创建安全隧道提供直接(非代理方式)接入,实现对整个网络的透明访问;一旦隧道创建,用户终端就如同物理地处于企业内部局域网中,这会带来很多安全风险,尤其是在接入用户权限过大的情况下。sslvpn提供安全、可代理连接。通常sslvpn的实现方式是在企业的防火墙后面放置一个ssl代理服务器。如果用户希望安全地连接到公司网络上,那么当用户在浏览器上输入一个url后,连接将被ssl代理服务器取得,并验证该用户的身份,然后ssl代理服务器将连接映射到不同的应用服务器上。

(3)提供更细粒度的访问控制

sslvpn能对加密隧道进行细分,使终端用户能够同时接入internet和访问内部企业网资源。另外,sslvpn还能细化接入控制功能,提供用户级别的鉴权,依据安全策略确保只有授权的用户才能够访问特定的内部网络资源,这种精确的接入控制功能对远程接入ipsecvpn来说几乎是不可能实现的。

(4)能够穿越nat和防火墙设备

sslvpn工作在传输层之上,因而能够遍历所有nat设备和防火墙设备,这使得用户能够从任何地方远程接入到公司的内部网络。而ipsecvpn工作在网络层上,它很难实现防火墙和nat设备的遍历,并且无力解决ip地址冲突。

(5)能够较好地抵御外部系统和病毒攻击

ssl是一个安全协议,数据是全程加密传输的。另外,由于ssl网关隔离了内网服务器和客户端,只留下一个web浏览接口,客户端的大多数木马病毒感染不到内网服务器。而传统的ipsecvpn由于实现的是ip级别的访问,一旦隧道创建,用户终端就如同物理地处于企业内部局域网中,内部网络所连接的应用系统都是可以侦测得到,这就为黑客攻击提供了机会,并且使得局域网能够传播的病毒,通过vpn一样能够传播。

(6)网络部署灵活方便

ipsecvpn在部署时一般放置在网络网关处,因而需要考虑网络的拓扑结构,如果增添新的设备,往往要改变网络结构。而sslvpn却有所不同,它一般部署在内网中防火墙之后,可以随时根据需要,添加需要vpn保护的服务器,因此无需影响原有网络结构。

有鉴如此,本方案中优先推荐使用ssl-vpn的连接方式来支持远程移动办公。

第二章:方案设计

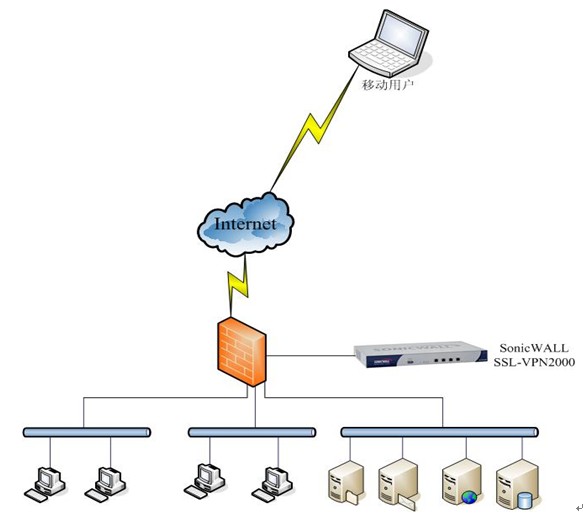

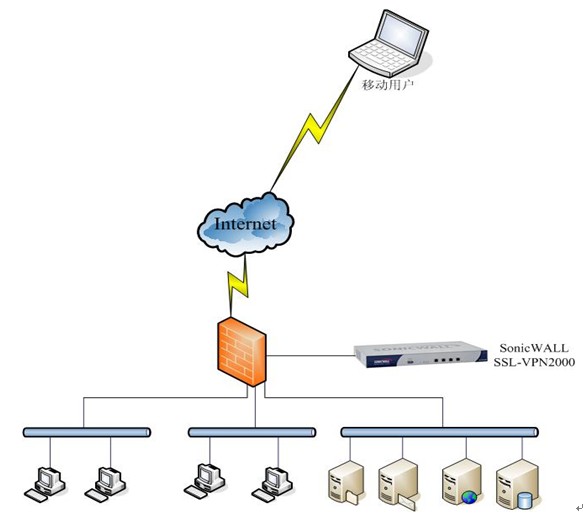

有鉴于前述需求分析,我们决定采用sonicwall ssl-vpn2000来设计本方案以满足xxxx股份有限公司的远程移动办公需求,设计方案示例图如下:

2.1 ssl-vpn2000解决方案

如上图示,我们在公司现存的防火墙后面部署了一台sonicwall ssl-vpn2000安全接入器,由防火墙来转发所有对内部应用系统的ssl连接请求到ssl-vpn2000上,由ssl-vpn2000来处理用户的认证、授权以及信息的加/解密工作,而正常的网络访问流量通过防火墙的相关策略直接处理,由于防火墙的安全隔离作用,可以有效隔离大部分来自网络的攻击扫描行为,一方面保障了内部网络及服务器的安全,同时也可以有效保障ssl-vpn2000本身的安全性。sonicwall ssl-vpn2000 工作在单臂模式,远程用户通过https协议安全连接到ssl-vpn2000进行加/解密信息交换以及用户认证并获得应用资源访问授权。用户透过该设备即可以安全访问到管理员授权访问的内部资源。当应用服务器增加时,不需要更改任何防火墙的或者路由器策略,也不需要更改任何网络拓扑,只需要在ssl-vpn2000上增加相应的策略即可实现远程用户的安全访问,大大提高了易用性。

对用户而言,由于防火墙的nat以及访问控制策略的限制,用户能够接触到的只是ssl-vpn2000,不可能接触到实际的内部网络应用服务器,所有对内网应用的请求会被防火墙直接强制转移到ssl-vpn2000上,ssl-vpn2000此时会和用户端发起ssl-vpn协商并进行进一步的通讯处理,由于防火墙的隔离以及ssl-vpn的限制,用户不会直接访问到应用服务器,大大提高了系统的安全性。

对于远程ssl-vpn连接的用户端来说,并不需要安装“肥”的vpn客户端软件,只需要一个标准的浏览器即可,使用门槛大大降低,非常方便用户使用,而且,可以大大减轻管理员对于终端的维护工作量;ssl-vpn2000也不存在nat穿越的问题,具有很强的网络适应性。

另外,考虑到ssl-vpn存在应用协议支持的局限性,即,支持的应用协议有限并且多是基于web应用方式的,sonicwall针对现状,开发出了一种全新的应用技术netextender ,使用该技术,ssl-vpn2000就可以支持所有的基于tcp协议的应用了。克服了ssl-vpn应用的局限性,有非常好的网络适应性。sonicwall ssl-vpn2000的功能特色如下:

可无缝集成到任何防火墙后面

ssl-vpn 2000实际上可无缝集成到任何网络拓扑中,并能方便地与几乎任何第三方防火墙一同部署,来作为一种安全远程访问解决方案。这使您无需购买其它硬件既可利用您现有的网络基础设施。但好处还不只这些,当与运行sonicwall网关防病毒、防间谍程序及入侵防护服务的sonicwall互联网安全设备一同部署时,ssl-vpn 2000还能提供网络集成与安全。sonicwall网关中的深度包检测能力可净化移动用户连接,以避免其将漏洞及恶意代码等带到您的企业网络中。

功能强大的sonicwall netextender技术

ssl-vpn 2000使远程访问变得极其简单,用户只需用一个标准web浏览器打开一个对他来说是唯一的个性化web门户。从此门户,用户可访问e-mail、文件、应用程序及内部网站。而对于一些功能更加强大的能力,例如对企业网上资源(包括服务器及复杂或家庭应用程序等)的无缝、安全访问,ssl-vpn 2000可透明地向用户桌面或笔记本电脑上弹出一个称为netextender的可下载瘦客户端程序。

精细策略配置控制

(责任编辑:admin) |

------分隔线----------------------------