[公告]sonicwall防火墙vpn解决方案(3)

时间:2012-04-26 17:05来源:港湾互联网络 作者:港湾网络编辑 点击:

次

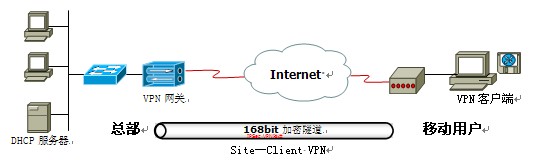

根据一个中心多个远程节点的设计方法,采用移动用户与总部网互联方式,即站到站(site-client)vpn连接方式,连接过程如下: 移动用户的vpn客户端向总部vpn网关发起连接请求,并发送第一阶段(phase 1)用户验证和

|

根据一个中心多个远程节点的设计方法,采用移动用户与总部网互联方式,即站到站(site-client)vpn连接方式,连接过程如下:

移动用户的vpn客户端向总部vpn网关发起连接请求,并发送第一阶段(phase 1)用户验证和密匙信息(md5或sha1加密);

总部的vpn网关响应请求,并对移动发来的用户和密匙进行验证;

如果第一阶段验证通过,主端发送第二阶段(phase 2)验证挑战请求;

从端发送第二阶段(phase 2)用户验证和密匙信息(md5或sha1加密);

如果第二阶段验证也通过,两端的vpn核心引擎开始采用168位(3des)协调数据加密算法,从而建立标准的ipsec vpn通道,双方局域网内的用户即可在vpn通道内传送加密的用户数据,每个传送的数据包都会随机选择不同的密钥进行数据加密。

备注: sonicwall vpn 客户端认证支持内部数据库认证,radius ,rsa secureid, 及第三方证书等等。

所有sonicwall utm防火墙内置了网关防病毒以及入侵检测和防护功能,可以有效的阻隔通过此网关传出/传入到总部的病毒,同时能自动侦测到针对总部内部网络的攻击并进行响应的防护处理。可以通过策略方式来实现针对指定的分支机构/ip传入到总部的数据进行病毒、入侵特征进行扫描。保障总部的安全。

sonicwallutm防火墙内建vpn功能,同时支持端到端以及接点到中心的vpn接入方式,分公司和移动用户可以通过vpn安全方便的连接到总部进行业务处理,vpn在次连接中有效的保障数据传输的安全性。

sonicwall防火墙后,可以有效的阻隔可能发生的针对总部发起的网络扫描、端口探测、syn攻击、ping flood等等多种黑客攻击行为并对可能发生的针对总部的攻击行为做到及时的预警及防范;通过可以限制单ip的并发连接数,保障网络带宽的合理分配,另外,由于sonicwall防火墙支持带宽管理,可以针对不同的网络应用分配指定的带宽,优先指定服务级别较高的网络服务享用更多更合理的带宽,强化主要网络应用的优先权,保障分支机构和总部之间的关键业务顺畅进行而不会因为带宽不足导致网络塞车。

3.3关于现有投资的保护

xx总部目前采用pro2040来作为internet接入共享器,当实施上述网络安全方案之后,该pro2040设备不会因此闲置而导致投资浪费,本方案设计之初就充分考虑了这个问题,因此在设计本方案时,我们从安全网络冗余的角度出发,充分考虑网络不间断运行的需求来设计本方案,我们的实施方案是:把pro2040作为中心pro5060的热备用设备,或者作为分支机构中比较有规模的internet防火墙。

3.4方案实施的效果

通过上述安全设备的配置,在xx总部及各分支机构的网络安全方案实施后可以达到如下效果:

可有效隔离来自分支机构针对总部的非授权访问

可以有效处理来自分支机构传入到总部局域网或者总部局域网传出的病毒

可实时侦测并防范来自internet针对总部局域网发起的攻击行为

可统一管理方案中配置的安全设备,做到集中管理,集中审计,集中策略分发。

可以实现什么分支机构在什么时间能访问总部的什么资源,确保总部资源的基于身份的访问权限

可以构建一个整网的vpn互联通道,确保传输的数据的安全性,可靠性。

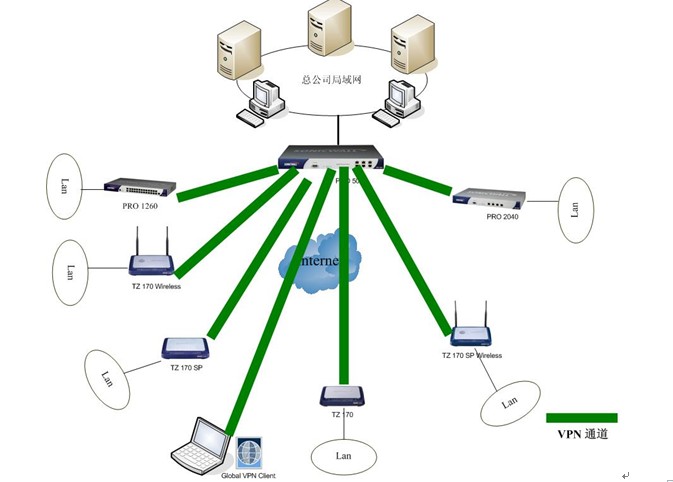

实施效果图如下图示:

这里是您的个性签名!

发表时间:2011-8-15 9:11:21

ip:已记录

(责任编辑:admin) |

------分隔线----------------------------