|

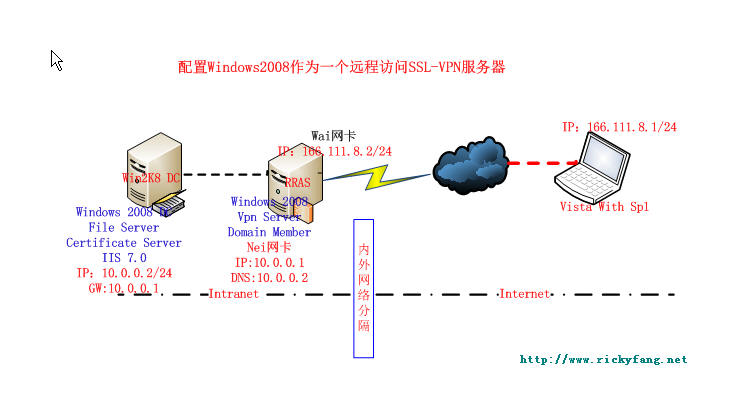

文本tag: 一、新的协议sstp的支持及介绍 随着windows server 2008的发布,相信新的功能和特性让it pro们兴奋不已,在新的功能中,sstp协议支持让通过windows 2008进行ssl-vpn访问成为了可能。 sstp是微软提供的新一代的虚拟专用网(vpn)技术,它的全称是安全套接层隧道协议(secure socket tunneling protocol;sstp),和pptp l2tp over ipsec一样,也是微软所提供的vpn技术。在拥有最大弹性发挥的同时,又确保信息安全达到了一定程度。 目前,支持sstp技术的仅限于如下os:windows xp sp3、windows vista sp1以及windows 2008。通使用此项新技术,可以使防火墙管理员能更容易的配置策略使sstp流量通过其防火墙。它提供了一种机制,将ppp数据包封装在https的ssl通讯中,从而使ppp支持更加安全身份验方法,如eap-tls等。 二、pptp及l2tp over ipsec在使用过程中的不足 新的sstp协议的支持,并没有完全否决pptp及l2tp over ipsec在微软产品所组成的解决方案中的作用,当企业使用基于windows 平台的vpn解决方案时,这种协议仍是被常用来解决或是提升企业网络安全性。但两者的数据包通过防火墙、nat、web proxy时却都有可能发生一些连线方面的问题。 pptp数据包通过防火墙时,防火墙需被设定成同时充许tcp连接以及gre封装的数据通过,但大部分isp都会阻止这种封包,从而造成连线的问题;而当你的机器位于nat之后,nat亦必需被设定成能转发gre协议封装的数据包。否则就会造成只能建立pptp的tcp连接,而无法接收gre协议封装的数据包;web proxy是不支持pptp 协议的。 l2tp over ipsec的情况和此类似,需要在防火墙上充许ike 数据和esp封装的数据同时通过,否则也会出现连接问题。且web proxy也是不支持l2tp over ipsec协议的。 三、sstp的执行过程 上面简要介绍了sstp协议的优势以及pptp等之前两种协议的不足,下面就来说下xp with sp3 或是vista with sp1等客户端是如何连接到windows 2008 ssl(sstp)vpn服务器的: 1、sstp vpn客户端以随机的tcp端口建立tcp连接至sstp vpn服务器(常常是sstp vpn 网关服务器)上的tcp 443端口。 2、sstp vpn客户端发送一个ssl “client-hello”消息给sstp vpn服务器,表明想与此建立一个ssl会话。 3、sstp vpn服务器发送“其机器证书”至sstp vpn客户端。 4、sstp vpn客户端验证机器证书,决定ssl会话的加密方法,并产生一个以sstp vpn服务器公钥加密的ssl会话密钥,然后发送给sstp vpn服务器。 5、sstp vpn服务器使用此机器证书私钥来解密收到的加密的ssl会话,之后两者之间所有的通讯都以协商的加密方法和ssl 会话密钥进行加密。 6、sstp vpn客户端发送一个基于ssl的http(https)请求至sstp vpn服务器。 7、sstp vpn客户端与sstp vpn服务器协商sstp隧道。 8、sstp vpn客户端与sstp vpn服务器协商包含“使用ppp验证方法验(或eap验证方法)证使用者证书以及进行ipv4或ipv6通讯”的ppp连接。 9、sstp vpn客户端开始发送基于ppp连接的ipv4或ipv6通讯流量(数据)。 四、sstp vpn服务器环境搭建及说明 测试环境较为简单,三台机器完成全部操作,其中两台是windows server 2008企业版,一台是带有sp1的vista。注意,这其中会涉及到公有dns解析问题,在本试验中,以hosts文件中写入相关信息代替。网络拓朴及详细说明如下:

1、图中win2k8 dc是一台windows 2008 域制器,名为win2k8dc.contoso.com。 充当dc、ca(企业根)、file server角色。 ip add:10.0.0.2/24 gw:10.0.0.1 dns:10.0.0.2 2、图中rras是一台windows 2008服务器,域成员,充当rras 、iis服务器。两块网卡。 nei 网卡ip add:10.0.0.1/24 dns:10.0.0.2 wai网卡ip add:166.111.8.2/24 dns:10.0.0.2(真实环境中这块网卡是有网关和公有dns的) 3、图中vista是一台带有sp1的vista手脑电脑,位于internet上的任一位置。 ip add:166.111.8.1/24 整个网络拓朴中的机器角色是通过hyper-v上安装虚拟机器完成。实际生产环境中请按角色归位。 整个实验执行流程如下: a、在win2k8 dc升级域控,安装ca角色(企业根) b、在rras这台机器上安装rras(vpn,nat)、iis角色,并能发布位于dc上的ca url。同时为本机申请证书。 c、在vista机器上,建立sslvpn连线至vpn服务器。(在此机器上写hosts文件相关dns域名解析结果) 接下来,会分几个章节来完成此实验的写作>>>>>>>>>>>>>>> 注:感谢作者下里巴人授权it168服务器频道刊登此文,原文链接?id=292 (责任编辑:admin) |